Протокол L2TP является более предпочтительным для построения VPN-сетей, нежели PPTP, в основном это касается безопасности и более высокой доступности, благодаря тому, что для для каналов данных и управления используется одна UDP-сессия. Сегодня мы рассмотрим настройку L2TP VPN-сервера на платформе Windows server 2008 r2.

PPTP

Протокол туннелирования точка-точка (Point-to-Point Tunneling Protocol) – это протокол, изобретенный Microsoft для организации VPN через сети коммутируемого доступа. PPTP является стандартным протоколом для построения VPN уже на протяжении многих лет. Это только VPN-протокол и он опирается на различные методы аутентификации для обеспечения безопасности (наиболее часто используется MS-CHAP v.2). Доступен как стандартный протокол почти во всех операционных системах и устройствах, поддерживающих VPN, что позволяет использовать его без необходимости установки дополнительного программного обеспечения.

Плюсы:

- клиент PPTP встроен почти во все операционные системы

- очень прост в настройке

- работает быстро

Минусы:

- небезопасен (уязвимый протокол аутентификации MS-CHAP v.2 все еще много где используется)

L2TP и L2TP/IPsec

Протокол туннелирования 2 уровня (Layer 2 Tunnel Protocol) – это протокол VPN, который сам по себе не обеспечивает шифрование и конфиденциальность трафика, проходящего через него. По этой причине, как правило, используется протокол шифрования IPsec для обеспечения безопасности и конфиденциальности.

Плюсы:

- очень безопасен

- легко настраивается

- доступен в современных операционных системах

Минусы:

- работает медленнее, чем OpenVPN

- может потребоваться дополнительная настройка роутера

И так вернемся к настройкам, для развертывания VPN L2TP-сервера мы будем использовать Windows Server 2008 R2, однако все сказанное, с небольшими поправками, будет справедливо и для иных версий Windows Server.

Нам потребуется установленная роль , которая должна содержать как это сделать мы подробно описывали в предыдущей статье где мы поднимали PPTP VPN , поэтому описывать этот процесс еще раз не вижу смысла, далее мы будем считать что роль Службы политики сети и доступа у вас уже установлена и содержит Службы маршрутизации и удаленного доступа . Вообще развертывание VPN L2TP-сервера очень похоже на развертывание PPTP VPN , за исключением нескольких настроек о которых мы и поговорим подробно.

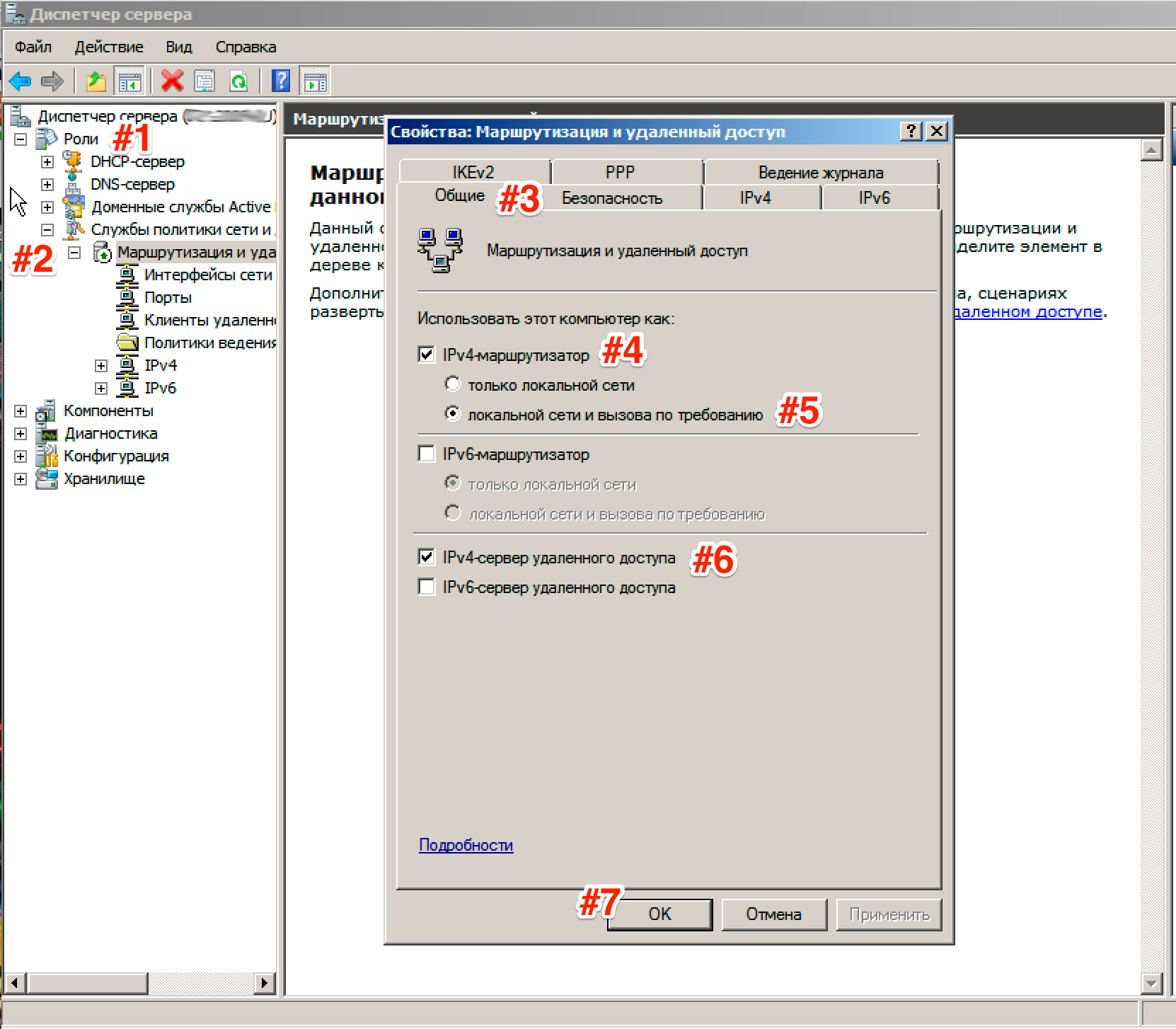

Переходим в Диспетчеру сервера: Роли -Маршрутизация и удалённый доступ , щелкаем по этой роли правой кнопкой мыши и выбираем Свойства , на вкладке Общие ставим галочку в полях IPv4-маршрутизатор , выбираем локальной сети и вызова по требованию , и IPv4-сервер удаленного доступа :

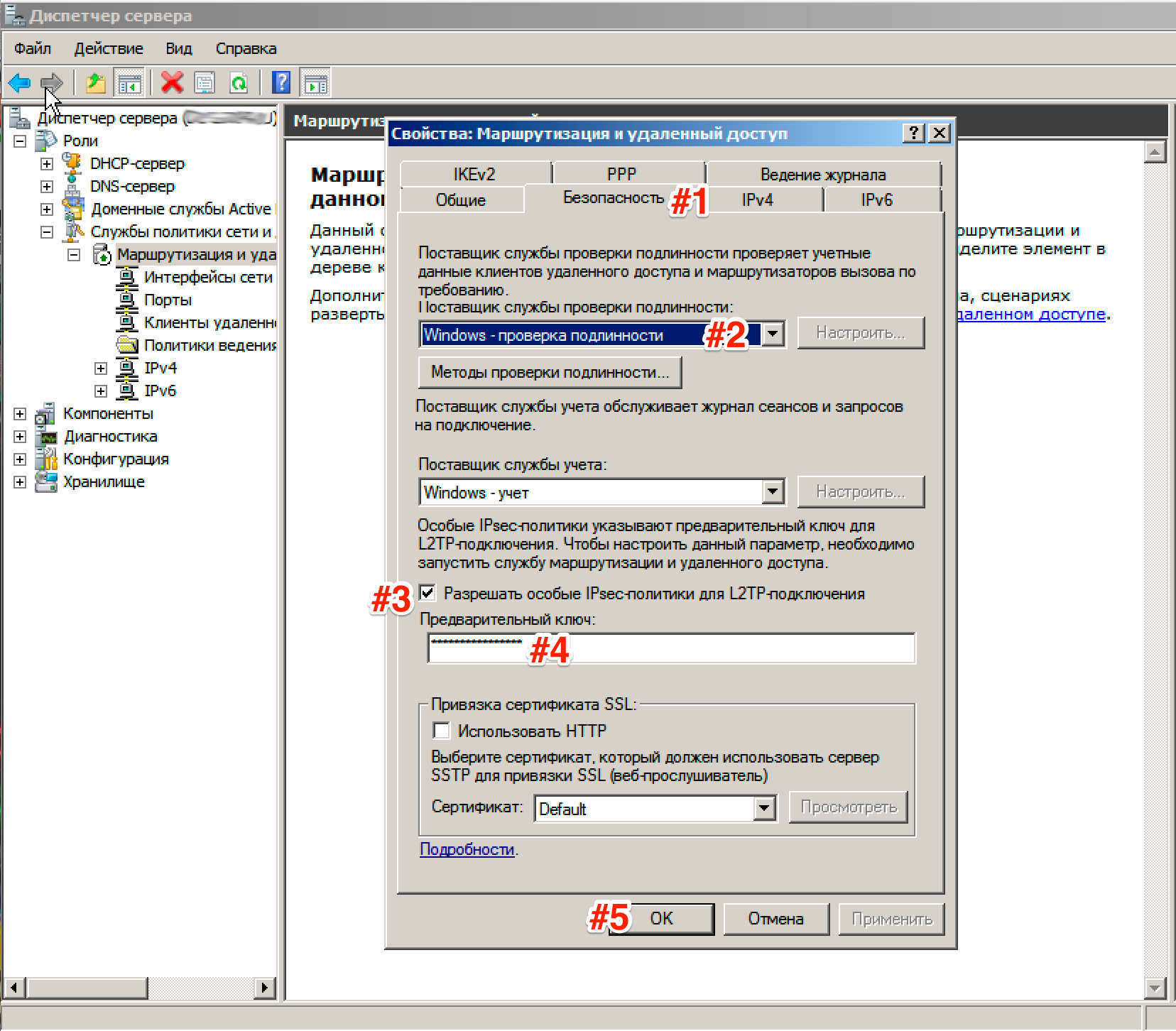

Теперь нам необходимо ввести предварительный ключ. Переходим на вкладку Безопасность и в поле Разрешить особые IPSec-политики для L2TP-подключения поставьте галочку и введите Ваш ключ. (По поводу ключа. Вы можете ввести туда произвольную комбинацию букв и цифр главный принцип чем сложнее комбинация -тем безопаснее и еще запомните или запишите эту комбинацию она нам еще понадобиться ) Во вкладке Поставщик службы проверки подлинности выберите Windows - проверка подлинности .

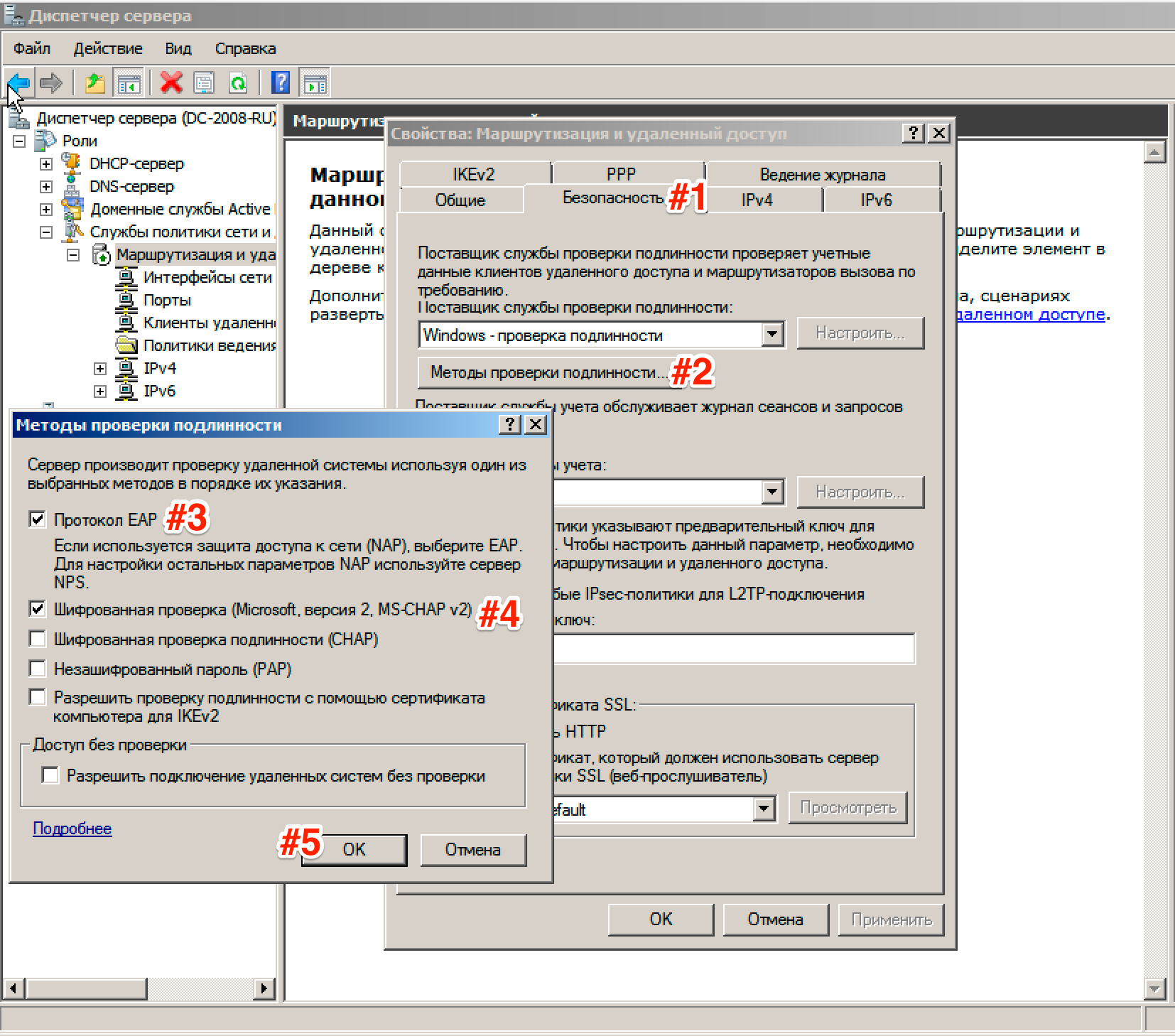

Теперь нам необходимо настроить Безопасность подключений . Для этого перейдем на вкладку Безопасность и выберем Методы проверки подлинности , поставьте галочки на Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2) :

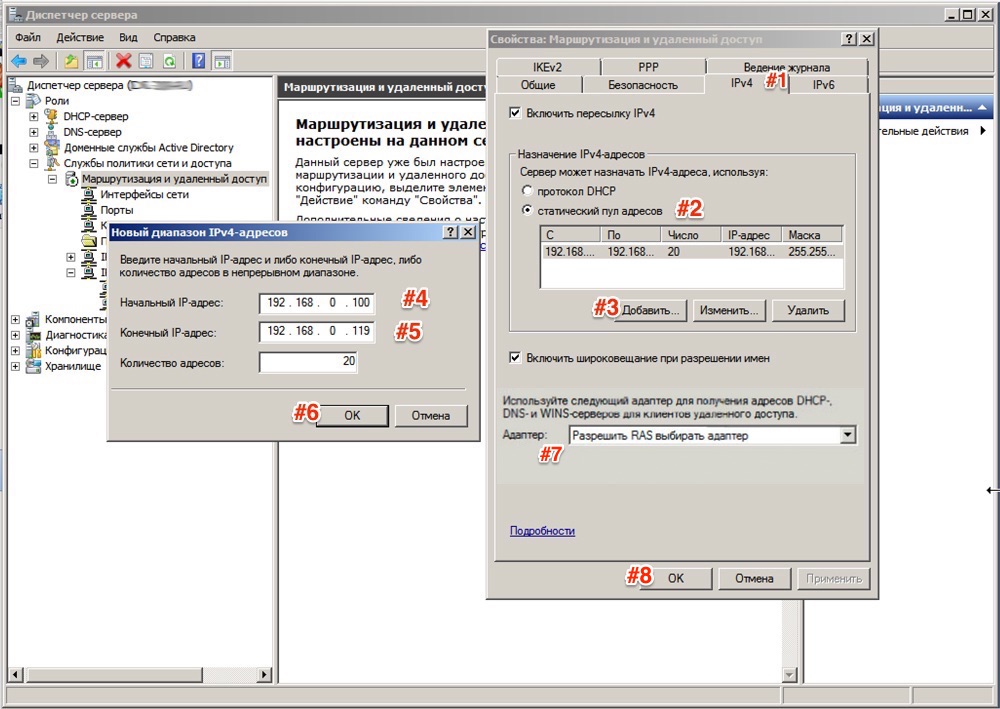

Далее перейдем на вкладку IPv4 , там укажем какой интерфейс будет принимать подключения VPN а так же настроим пул выдаваемых адресов клиентам L2TP VPN на вкладке IPv4 (Интерфейсом выставьте Разрешить RAS выбирать адаптер ):

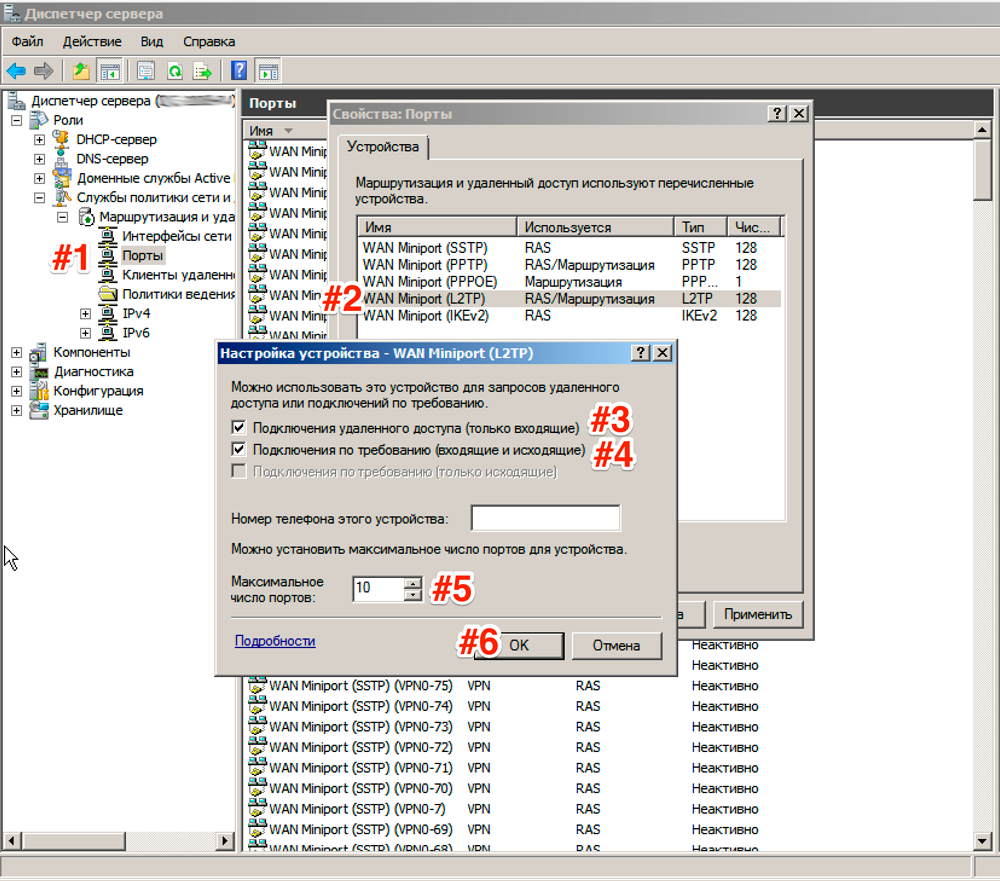

Теперь перейдем на появившуюся вкладку Порты , нажмем правой кнопкой мыши и Свойства , выберем подключение L2TP и нажмем Настроить , в новом окне выставим Подключение удаленного доступа (только входящие) и Подключение по требованию (входящие и исходящие) и выставим максимальное количество портов, число портов должно соответствовать или превышать предполагаемое количество клиентов. Неиспользуемые протоколы лучше отключить, убрав в их свойствах обе галочки.

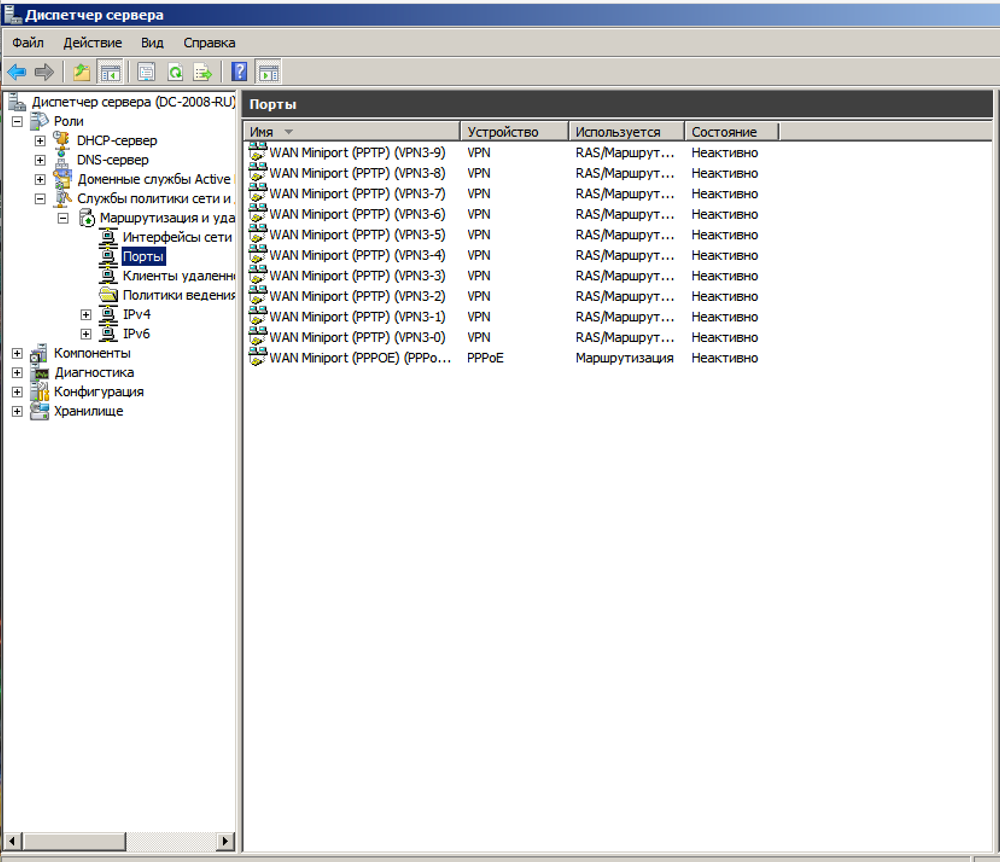

В итоге у вас в списке портов должны остаться только нужные вам порты в указанном вами количестве.

На этом настройка сервера закончена. Осталось только разрешить пользователям подключатся к серверу. Перейдите в Диспетчере сервера: Конфигурация - Локальные пользователи и группы - Пользователи -Выберите пользователя и нажмите правой кнопкой мыши - Свойства . На вкладке Входящие звонки - Права доступа к сети выставьте Разрешить доступ . (Если Ваш сервер работает под управлением Active Directory, то настройки необходимо вводить в соответствующей оснастке )

И не забудьте на Вашем маршрутизаторе перекинуть порты, а так же открыть из в Вашем Firewall:

- IKE - UDP порт 500 (Прием\Отправка)

- L2TP - UDP порт 1701 (Прием\Отправка)

- IPSec ESP - UDP порт 50 (Прием\Отправка)

- IPSec NAT-T - UDP порт 4500 (Прием\Отправка)