Lo scopo di questo articolo è confrontare i firewall certificati che possono essere utilizzati per proteggere l'ISDN. La revisione considera solo prodotti software certificati, il cui elenco è stato formato dal registro della FSTEC della Russia.

Scegliere un firewall per un certo livello di protezione dei dati personali

In questa recensione, prenderemo in considerazione i firewall presentati nella Tabella 1. Questa tabella mostra il nome del firewall e la sua classe. Questa tabella sarà particolarmente utile quando si seleziona il software per la protezione dei dati personali.Tabella 1. Elenco dei firewall certificati FSTEC

| Software | Classe ME |

| ME "Blockpost-Ekran 2000/ХР" | 4 |

| Firewall software speciale "Z-2", versione 2 | 2 |

| Strumento per la sicurezza delle informazioni TrustAccess | 2 |

| Strumento per la sicurezza delle informazioni TrustAccess-S | 2 |

| Firewall StoneGate | 2 |

| Security Studio Endpoint Protection Firewall personale | 4 |

| Complesso software "Security Server CSP VPN Server. Versione 3.1" | 3 |

| Complesso software "Security Gateway CSP VPN Gate. Versione 3.1" | 3 |

| Pacchetto software client di sicurezza CSP VPN Client. Versione 3.1" | 3 |

| Pacchetto software firewall "Ideco ICS 3" | 4 |

| Pacchetto software "Ispettore del traffico 3.0" | 3 |

| Mezzi di protezione crittografica delle informazioni "Continent-AP". Versione 3.7 | 3 |

| Firewall "Cybersafe: Firewall" | 3 |

| Complesso software "Internet gateway Ideco ICS 6" | 3 |

| VipNet Office Firewall | 4 |

Tutti questi prodotti software, secondo il registro FSTEC, sono certificati come firewall.

Secondo l'ordine della FSTEC della Russia n. 21 del 18 febbraio 2013, per garantire i livelli 1 e 2 di protezione dei dati personali (di seguito denominati PD), vengono utilizzati firewall di almeno classe 3 in caso di rilevanza di minacce di 1° o 2° tipo o interazione di un sistema informativo (SI) con reti di scambio internazionale di informazioni e firewall almeno di classe 4 in caso di rilevanza delle minacce di tipo 3 e assenza di interazione tra SI e Internet.

Per garantire il 3° livello di sicurezza PD, sono adatti firewall almeno di classe 3 (o classe 4, se le minacce di tipo 3 sono rilevanti e l'IS non interagisce con Internet). E per garantire il 4 ° livello di sicurezza, sono adatti i firewall più semplici, non inferiori alla classe 5. Questi, tuttavia, non sono attualmente registrati nel registro FSTEC. Infatti, ciascuno dei firewall presentati nella Tabella 1 può essere utilizzato per fornire 1-3 livelli di sicurezza, a condizione che non vi siano minacce di tipo 3 e nessuna interazione con Internet. Se è presente una connessione Internet, è necessario un firewall di almeno 3 classi.

Confronto firewall

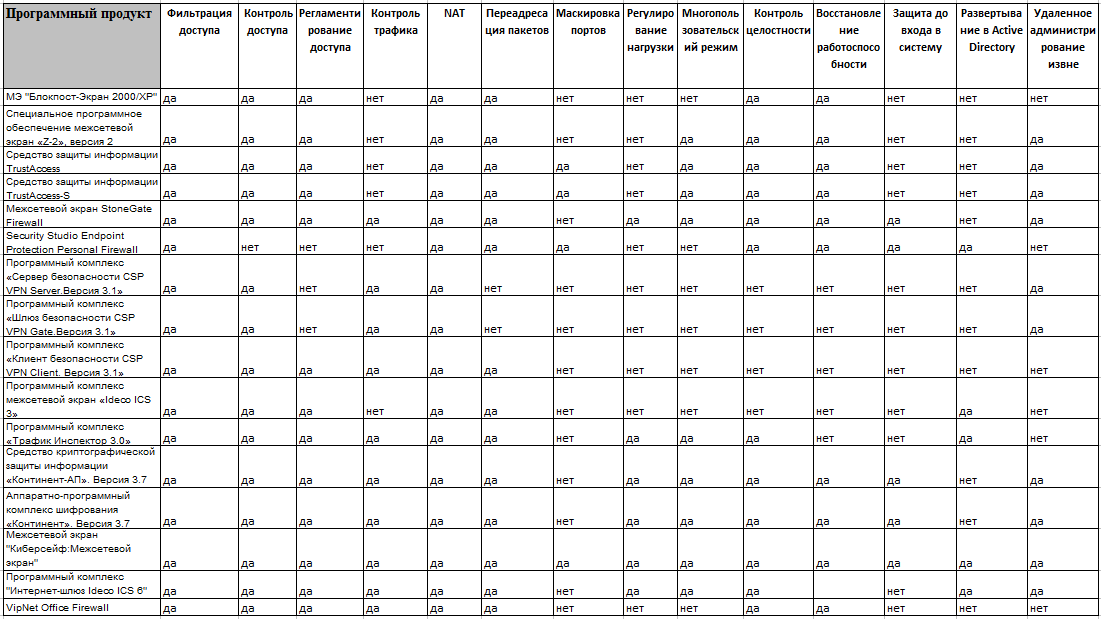

I firewall hanno un insieme specifico di funzioni. Quindi vediamo quali funzioni fornisce (o non fornisce) questo o quel firewall. La funzione principale di qualsiasi firewall è il filtraggio dei pacchetti basato su un determinato insieme di regole. Non sorprende che tutti i firewall supportino questa funzione.Inoltre, tutti i firewall considerati supportano NAT. Ma ci sono funzionalità abbastanza specifiche (ma non per questo meno utili), come mascheramento delle porte, bilanciamento del carico, modalità operativa multiutente, controllo dell'integrità, distribuzione del programma in ActiveDirectory e amministrazione remota dall'esterno. Abbastanza comodo, vedi, quando il programma supporta la distribuzione in ActiveDirectory: non è necessario installarlo manualmente su tutti i computer della rete. È anche conveniente se il firewall supporta l'amministrazione remota dall'esterno: puoi amministrare la rete senza uscire di casa, il che sarà rilevante per gli amministratori che sono abituati a svolgere le loro funzioni da remoto.

Potrebbe sorprendere il lettore che le distribuzioni di ActiveDirectory non siano supportate da molti dei firewall mostrati nella Tabella 1, e lo stesso si può dire per altre funzionalità come il load throttling e il port masquerading. Per non descrivere quale dei firewall supporta una particolare funzione, abbiamo sistematizzato le loro caratteristiche nella Tabella 2.

Tabella 2. Funzionalità del firewall

Come confronteremo i firewall?

Il compito principale dei firewall nella protezione dei dati personali è la protezione dell'ISPD. Pertanto, all'amministratore spesso non interessa quali funzioni aggiuntive avrà il firewall. I seguenti fattori sono importanti per lui:- Tempo di protezione. Chiaramente, prima è meglio è.

- Facilità d'uso. Non tutti i firewall sono ugualmente convenienti, come verrà mostrato nella recensione.

- Prezzo. Spesso il lato finanziario è decisivo.

- Tempi di consegna. Spesso i tempi di consegna lasciano molto a desiderare ed è necessario proteggere i dati ora.

La sicurezza di tutti i firewall è più o meno la stessa, altrimenti non avrebbero un certificato.

Firewall in panoramica

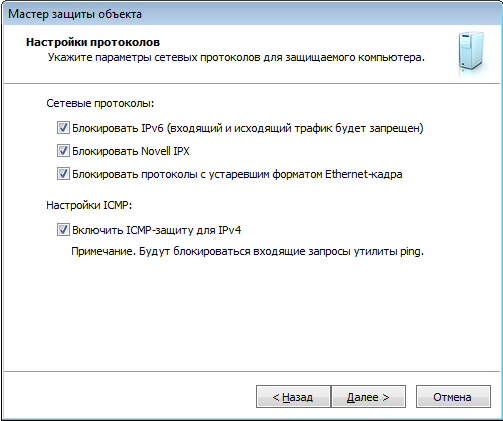

Successivamente, confronteremo tre firewall: VipNet Office Firewall, Cybersafe Firewall e TrustAccess.Firewall TrustAccess- è un firewall distribuito con gestione centralizzata, progettato per proteggere server e workstation da accessi non autorizzati, delimitazione dell'accesso di rete all'IS dell'azienda.

Firewall cybersicuro- un potente firewall progettato per proteggere i sistemi informatici e le reti locali da influenze dannose esterne.

ViPNet Office Firewall 4.1- un firewall software progettato per controllare e gestire il traffico e la conversione del traffico (NAT) tra segmenti di reti locali durante la loro interazione, nonché durante l'interazione dei nodi della rete locale con le risorse della rete pubblica.

Tempo di protezione ISPD

Qual è il tempo di protezione ISPD? In effetti, questo è il momento in cui l'applicazione viene distribuita a tutti i computer della rete e il momento in cui vengono impostate le regole. Quest'ultimo dipende dalla facilità d'uso del firewall, ma il primo dipende dall'idoneità del suo pacchetto di installazione per un'installazione centralizzata.Tutti e tre i firewall sono distribuiti come pacchetti MSI, il che significa che puoi utilizzare gli strumenti di distribuzione di ActiveDirectory per installarli centralmente. Sembrerebbe che tutto sia semplice. Ma in pratica si scopre che non è così.

L'azienda, di norma, utilizza la gestione centralizzata dei firewall. Ciò significa che su alcuni computer è installato un server di gestione del firewall e sul resto sono installati programmi client o, come vengono anche chiamati agenti. L'intero problema è che durante l'installazione dell'agente è necessario impostare determinati parametri: almeno l'indirizzo IP del server di gestione e forse anche una password, ecc.

Pertanto, anche se si distribuiscono i file MSI a tutti i computer della rete, è comunque necessario configurarli manualmente. E questo non sarebbe molto auspicabile, visto che la rete è ampia. Anche se hai solo 50 computer, pensaci: vai su ogni PC e configuralo.

Come risolvere un problema? E il problema può essere risolto creando un file di trasformazione (file MST), noto anche come file di risposta, per il file MSI. Ma né VipNet Office Firewall né TrustAccess possono farlo. Ecco perché, a proposito, la Tabella 2 indica che non esiste supporto per la distribuzione di Active Directory. È possibile distribuire questi programmi nel dominio, ma è richiesto il lavoro manuale dell'amministratore.

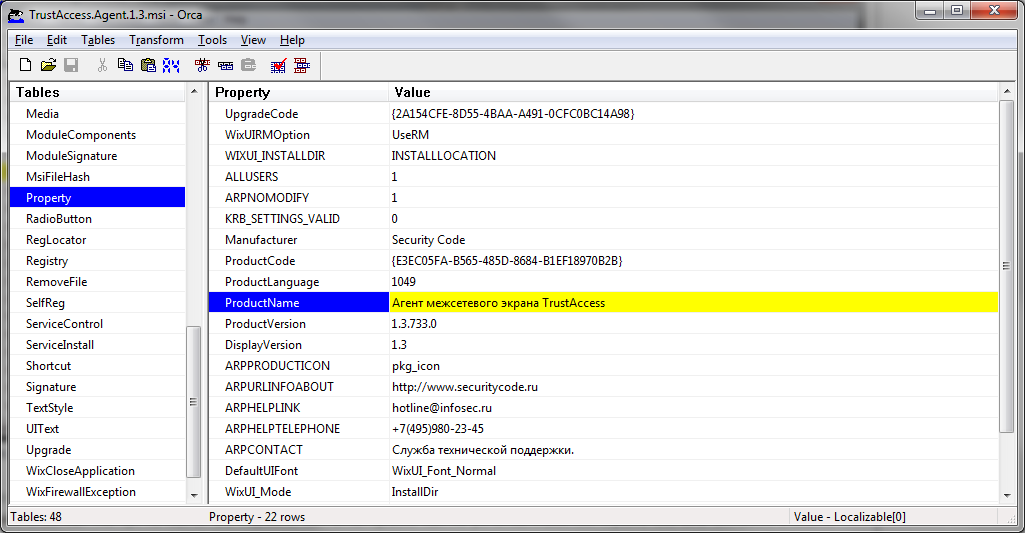

Naturalmente, l'amministratore può utilizzare editor come Orca per creare il file MST.

Riso. 1. Editore Orca. Tentativo di creare un file MST per TrustAccess.Agent.1.3.msi

Ma pensi davvero che sia tutto così semplice? Hai aperto un file MSI in Orca, modificato un paio di parametri e ottenuto un file di risposta già pronto? Non era qui! In primo luogo, Orca stessa non è semplicemente installata. Devi scaricare l'SDK di Windows Installer, estrarre orca.msi da esso utilizzando 7-Zip e installarlo. Lo sapevi? In caso contrario, considera che hai impiegato 15 minuti per cercare le informazioni necessarie, scaricare il software e installare l'editor. Ma tutta la sofferenza non finisce qui. Il file MSI ha molte opzioni. Guarda la fig. 1 - questi sono solo i parametri del gruppo Proprietà. Quale cambiare per indicare l'indirizzo IP del server? Sai? In caso contrario, hai due opzioni: configurare manualmente ciascun computer o contattare lo sviluppatore, attendere una risposta, ecc. Considerando che a volte gli sviluppatori impiegano molto tempo per rispondere, il tempo effettivo di implementazione del programma dipende solo dalla velocità del tuo movimento tra i computer. Bene, se hai installato in anticipo lo strumento di gestione remota, l'implementazione sarà più veloce.

Cybersafe Firewall crea un file MST da solo, devi solo installarlo su un computer, ottenere l'ambito file MST e specificarlo nei criteri di gruppo. Puoi leggere come farlo nell'articolo "Delimitazione dei sistemi informativi nella protezione dei dati personali". Per circa mezz'ora (o anche meno), puoi implementare un firewall su tutti i computer della rete.

Ecco perché Cybersafe Firewall ottiene una valutazione di 5 e i suoi concorrenti - 3 (grazie, almeno gli installatori sono in formato MSI, non .exe).

| Prodotto | Grado |

| VipNet Office Firewall | |

| Firewall cybersicuro | |

| Accesso affidabile |

Facilità d'uso

Un firewall non è un word processor. Si tratta di un prodotto software piuttosto specifico, il cui utilizzo è ridotto al principio di "installa, configura, dimentica". Da un lato, l'usabilità è un fattore secondario. Ad esempio, iptables su Linux non è conveniente, ma viene utilizzato? D'altra parte, più conveniente è il firewall, più velocemente sarà possibile proteggere l'ISPD ed eseguire alcune funzioni per la sua amministrazione.Bene, vediamo quanto sono convenienti i firewall considerati nel processo di creazione e protezione dell'ISPD.

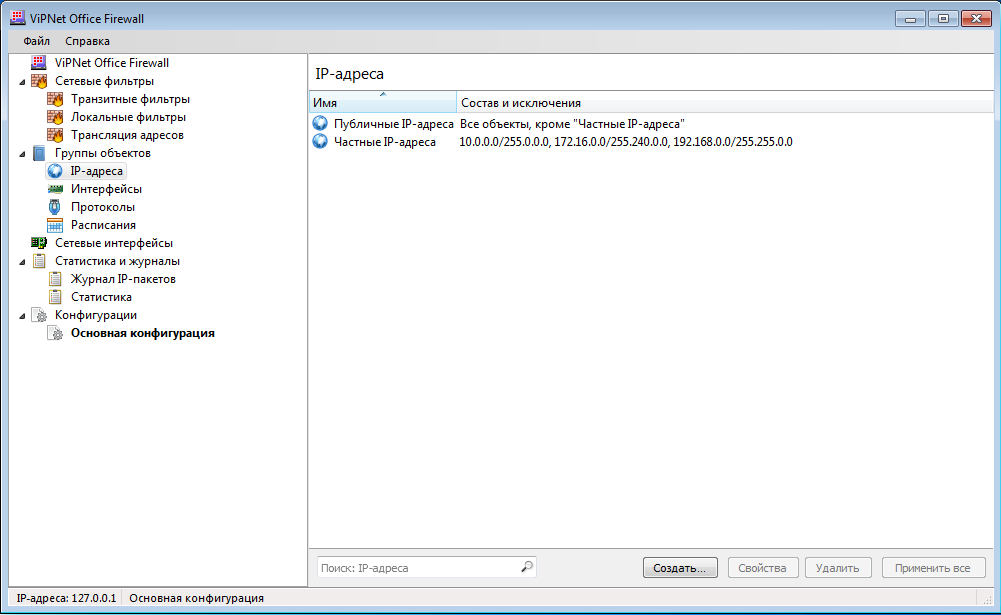

Inizieremo con VipNet Office Firewall, che, a nostro avviso, non è molto conveniente. È possibile selezionare i computer in gruppi solo in base agli indirizzi IP (Fig. 2). In altre parole, esiste un legame con gli indirizzi IP ed è necessario allocare diversi ISPD a diverse sottoreti o suddividere una sottorete in intervalli di indirizzi IP. Ad esempio, ci sono tre ISPD: Gestione, Contabilità, IT. È necessario configurare il server DHCP in modo che ai computer del gruppo di gestione vengano assegnati indirizzi IP compresi nell'intervallo 192.168.1.10 - 192.168.1.20, Contabilità 192.168.1.21 - 192.168.1.31 e così via. Questo non è molto conveniente. È per questo che verrà detratto un punto da VipNet Office Firewall.

Riso. 2. Quando si creano gruppi di computer, esiste un'associazione esplicita all'indirizzo IP

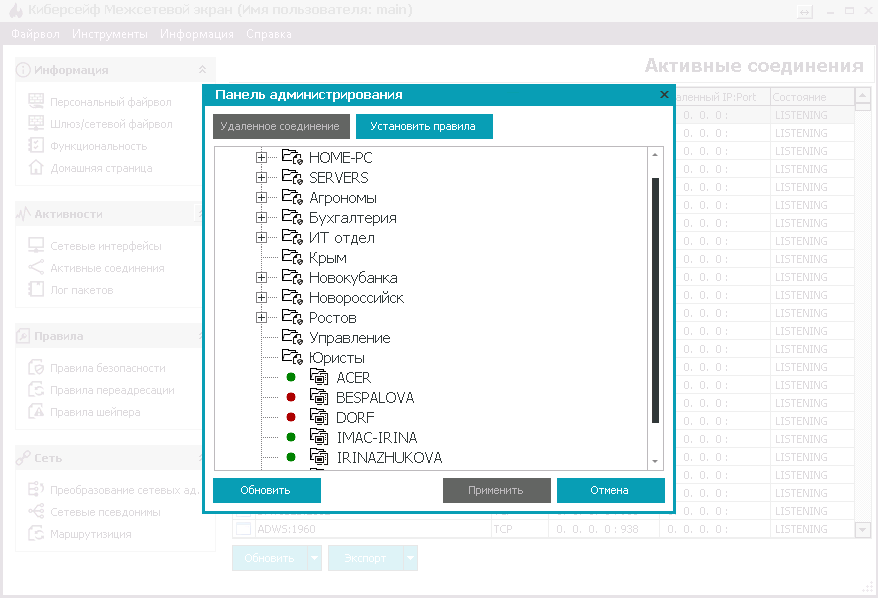

Nel firewall Cybersafe, al contrario, non esiste alcun legame con un indirizzo IP. I computer che fanno parte di un gruppo possono trovarsi su sottoreti diverse, in intervalli diversi della stessa sottorete e persino all'esterno della rete. Guarda la fig. 3. Le filiali dell'azienda si trovano in diverse città (Rostov, Novorossiysk, ecc.). È molto semplice creare gruppi: basta trascinare i nomi dei computer nel gruppo desiderato e fare clic sul pulsante Fare domanda a. Successivamente, puoi fare clic sul pulsante Stabilisci le regole per formare regole specifiche per ogni gruppo.

Riso. 3. Gestire i gruppi in Cybersafe Firewall

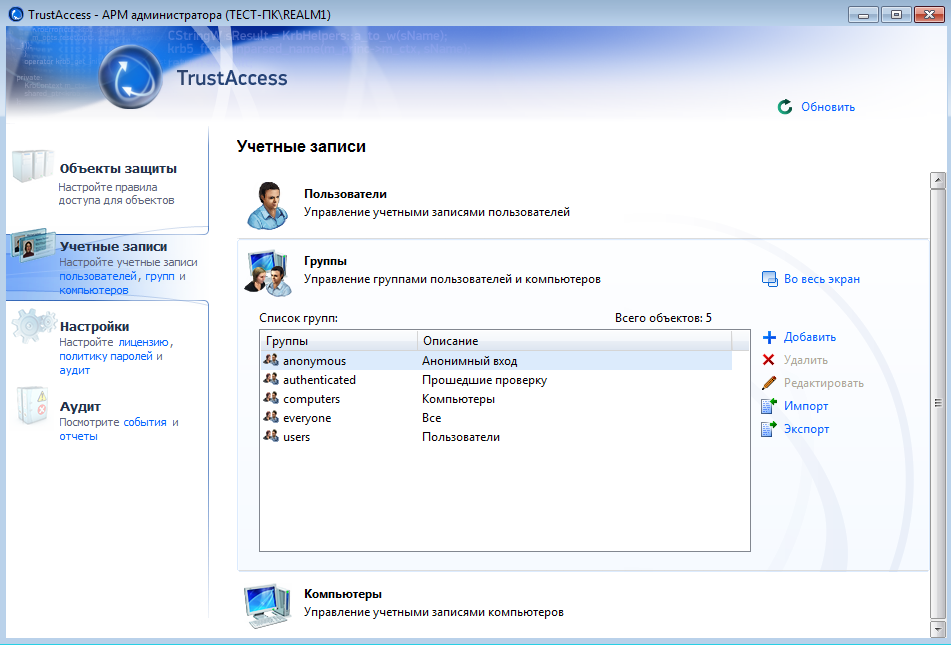

Per quanto riguarda TrustAccess, va segnalata la stretta integrazione con il sistema stesso. Gli utenti di sistema ei gruppi di computer già creati vengono importati nella configurazione del firewall, il che semplifica la gestione del firewall in un ambiente ActiveDirectory. Non è possibile creare ISDN nel firewall stesso, ma utilizzare i gruppi di computer esistenti nel dominio di Active Directory.

Riso. 4. Gruppi di utenti e computer (TrustAccess)

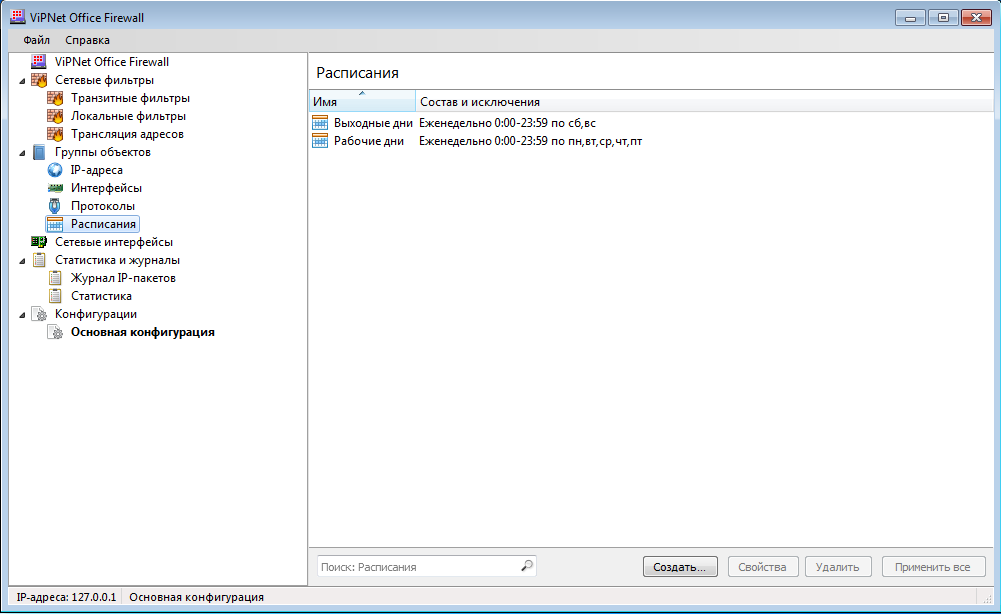

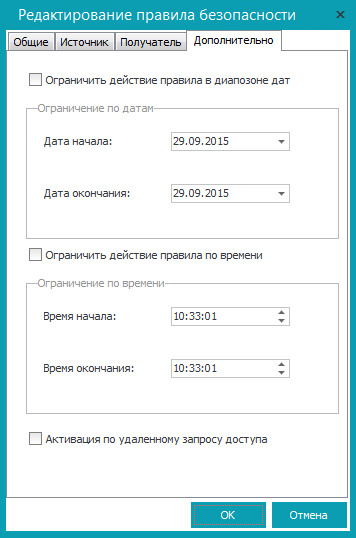

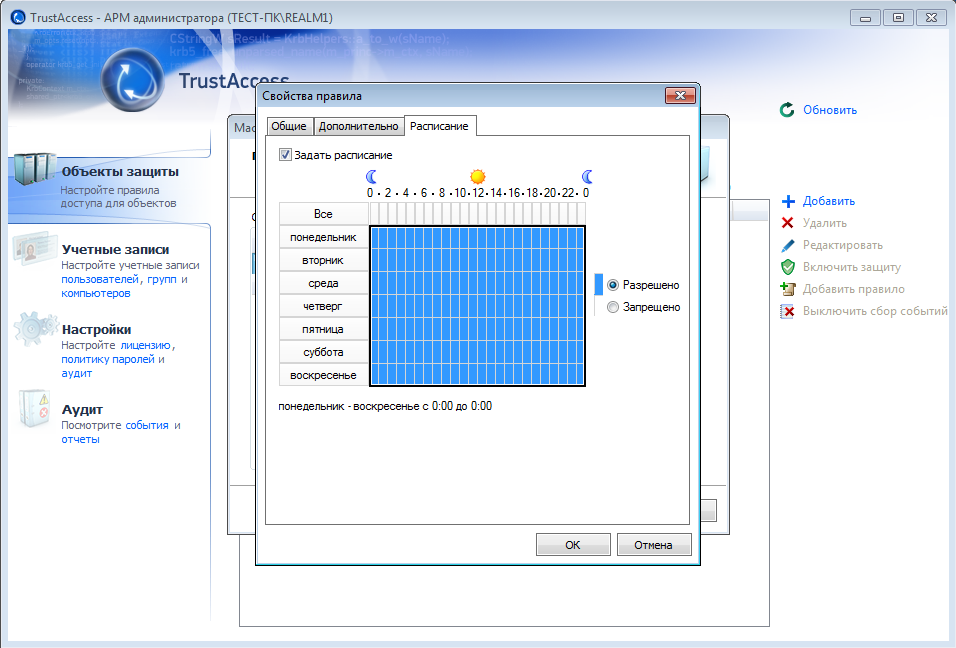

Tutti e tre i firewall consentono di creare le cosiddette pianificazioni, grazie alle quali l'amministratore può configurare il passaggio dei pacchetti secondo una pianificazione, ad esempio negare l'accesso a Internet dopo l'orario lavorativo. In VipNet Office Firewall, le pianificazioni vengono create nella sezione Orari(Fig. 5) e in CyberSafe Firewall, il tempo di funzionamento della regola viene impostato durante la definizione della regola stessa (Fig. 6).

Riso. 5. Pianificazioni in VipNet Office Firewall

Riso. 6. Tempo di funzionamento delle regole in Cybersafe Firewall

Riso. 7. Programma in TrustAccess

Tutti e tre i firewall forniscono strumenti molto utili per creare le regole stesse. E TrustAccess fornisce anche una comoda procedura guidata per la creazione di regole.

Riso. 8. Creare una regola in TrustAccess

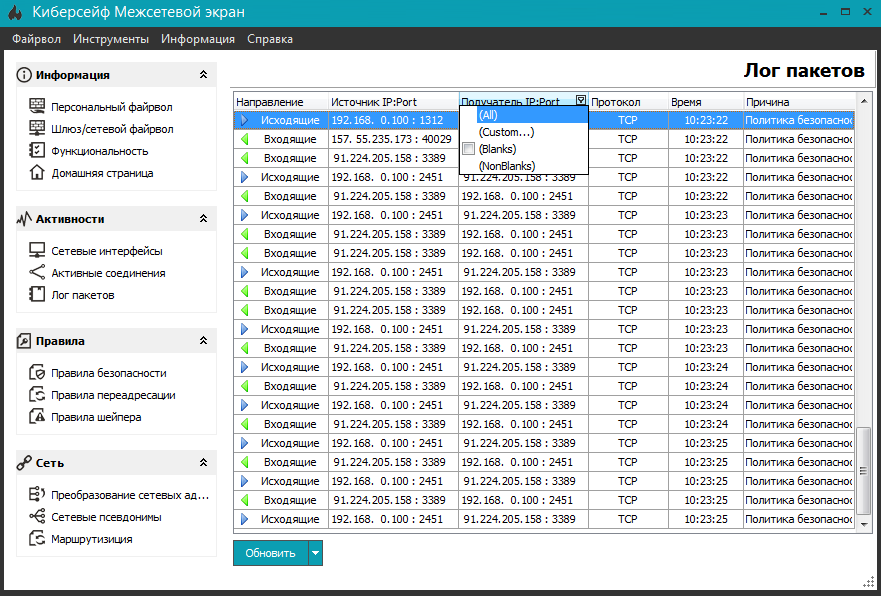

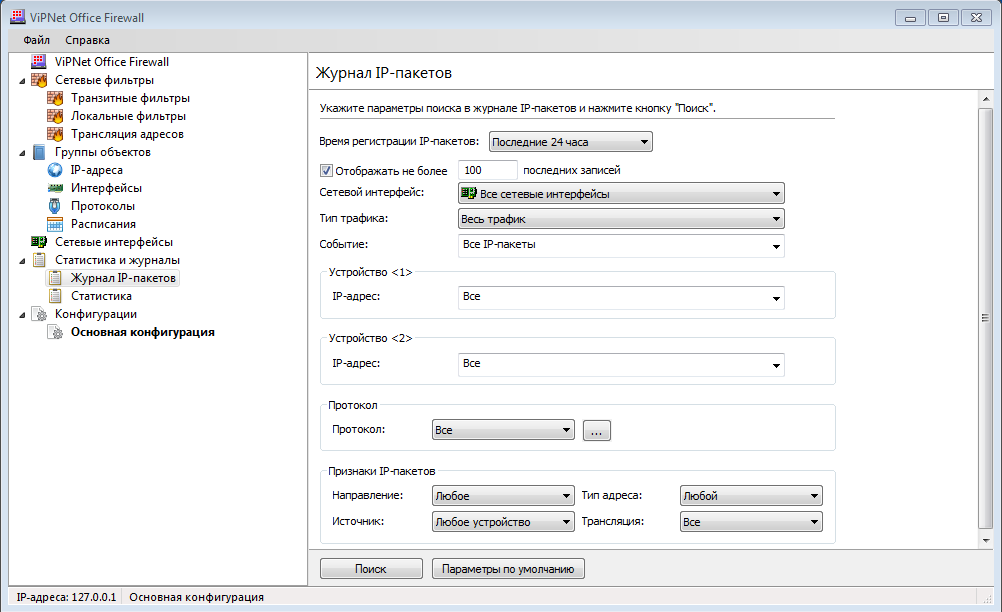

Diamo un'occhiata a un'altra funzionalità: strumenti per ottenere rapporti (registri, registri). In TrustAccess, per raccogliere report e informazioni sugli eventi, è necessario installare un server di eventi (EventServer) e un server di report (ReportServer). Non che questo sia un difetto, ma piuttosto una caratteristica ("caratteristica", come diceva Bill Gates) di questo firewall. Come per i firewall Cybersafe e VipNet Office, entrambi i firewall forniscono strumenti utili per visualizzare il registro dei pacchetti IP. L'unica differenza è che Cybersafe Firewall visualizza prima tutti i pacchetti e puoi filtrare quelli necessari utilizzando il filtro integrato nell'intestazione della tabella (Fig. 9). E in VipNet Office Firewall, devi prima installare i filtri, quindi visualizzare il risultato.

Riso. 9. Gestione del registro dei pacchetti IP in Cybersafe Firewall

Riso. 10. Gestione dei log dei pacchetti IP in VipNet Office Firewall

Ho dovuto detrarre 0,5 punti dal firewall Cybersafe per la mancanza di una funzione per esportare il registro in Excel o HTML. La funzione è tutt'altro che critica, ma a volte è utile esportare in modo semplice e rapido diverse righe dal registro, ad esempio per il debriefing.

Quindi, i risultati di questa sezione:

| Prodotto | Grado |

| VipNet Office Firewall | |

| Firewall cybersicuro | |

| Accesso affidabile |

Prezzo

È semplicemente impossibile aggirare il lato finanziario della questione, perché spesso diventa decisivo nella scelta di un particolare prodotto. Pertanto, il costo di una licenza ViPNet Office Firewall 4.1 (1 anno di licenza per 1 computer) è di 15.710 rubli. E il costo di una licenza per 1 server e 5 workstation TrustAccess costerà 23.925 rubli. Con il costo di questi prodotti software, puoi trovare i collegamenti alla fine dell'articolo.Ricorda questi due numeri 15710 r. per un PC (all'anno) e 23.925 rubli. per 1 server e 5 PC (all'anno). E ora attenzione: per questi soldi puoi acquistare una licenza per 25 nodi Cybersafe Firewall (15178 rubli) o aggiungerne un po 'e sarà sufficiente per una licenza per 50 nodi (24025 rubli). Ma la cosa più importante di questo prodotto non è il costo. La cosa più importante è la validità della licenza e il supporto tecnico. Licenza per Cybersafe Firewall - senza data di scadenza, così come supporto tecnico. Cioè, paghi una volta e ottieni un prodotto software con una licenza a vita e supporto tecnico.

| Prodotto | Grado |

| VipNet Office Firewall | |

| Firewall cybersicuro | |

| Accesso affidabile |

Tempi di consegna

Secondo la nostra esperienza, il tempo di consegna di VipNet Office Firewall è di circa 2-3 settimane dopo la richiesta a Infotex OJSC. Ad essere onesti, questo è un tempo piuttosto lungo, considerando che si sta acquistando un prodotto software, non un PACK.Il tempo di consegna di TrustAccess, se ordinato tramite Softline, è di 1 giorno. Un lasso di tempo più realistico è di 3 giorni, dato un certo ritardo di Softline. Sebbene possano consegnare in 1 giorno, tutto dipende dal carico di lavoro di Softline. Ancora una volta, questa è un'esperienza personale, il tempo effettivo per un particolare cliente potrebbe essere diverso. Ma in ogni caso, i tempi di consegna sono piuttosto brevi, il che va notato.

Per quanto riguarda il prodotto software CyberSafe Firewall, il produttore garantisce la consegna della versione elettronica entro 15 minuti dal pagamento.

| Prodotto | Grado |

| VipNet Office Firewall | |

| Firewall cybersicuro | |

| Accesso affidabile |

Cosa scegliere?

Se ti concentri solo sul costo del prodotto e sul supporto tecnico, la scelta è ovvia: Cybersafe Firewall. Cybersafe Il firewall ha un ottimo rapporto funzionalità/prezzo. D'altra parte, se hai bisogno del supporto di Secret Net, devi rivolgerti a TrustAccess. Ma possiamo solo consigliare VipNet Office Firewall come un buon firewall personale, ma per questi scopi ci sono molte altre soluzioni e, per di più, gratuite.Rivisto da esperti

società integrata DORF LLC