Le protocole L2TP est préféré à PPTP pour la construction de réseaux VPN, principalement pour la sécurité et une plus grande disponibilité, en raison du fait qu'une session UDP est utilisée pour les canaux de données et de contrôle. Aujourd'hui, nous allons examiner la configuration d'un serveur VPN L2TP sur une plate-forme Windows Server 2008 r2.

PPTP

Point-to-Point Tunneling Protocol est un protocole inventé par Microsoft pour établir des VPN sur des réseaux commutés. PPTP est le protocole standard pour la construction de VPN depuis de nombreuses années. Il s'agit uniquement d'un protocole VPN et s'appuie sur diverses méthodes d'authentification pour la sécurité (la plus couramment utilisée est MS-CHAP v.2). Disponible en tant que protocole standard sur presque tous les systèmes d'exploitation et appareils compatibles VPN, vous permettant de l'utiliser sans avoir à installer de logiciel supplémentaire.

Avantages:

- Le client PPTP est intégré à presque tous les systèmes d'exploitation

- très facile à mettre en place

- fonctionne rapidement

Moins :

- non sécurisé (le protocole d'authentification vulnérable MS-CHAP v.2 est encore largement utilisé)

L2TP et L2TP/IPsec

Le protocole de tunnel de couche 2 est un protocole VPN qui, par lui-même, ne fournit pas de cryptage ni de confidentialité pour le trafic qui le traverse. Pour cette raison, le protocole de cryptage IPsec est généralement utilisé pour la sécurité et la confidentialité.

Avantages:

- très sûr

- facile à configurer

- disponible sur les systèmes d'exploitation modernes

Moins :

- plus lent qu'OpenVPN

- une configuration de routeur supplémentaire peut être nécessaire

Et donc de retour aux paramètres de déploiement Serveurs VPN L2TP nous utiliserons Windows Server 2008 R2, cependant, avec des modifications mineures, tout ce qui a été dit sera également vrai pour les autres versions de Windows Server.

Nous avons besoin d'un rôle installé, qui devrait contenir comment faire cela, nous avons décrit en détail dans l'article précédent où nous avons soulevé VPN PPTP, par conséquent, je ne vois aucun intérêt à décrire à nouveau ce processus, plus loin nous supposerons que le rôle Politique de réseau et services d'accès vous avez déjà installé et contient Services de routage et d'accès à distance. Déploiement général Serveurs VPN L2TP très similaire au déploiement VPN PPTP, à l'exception de quelques paramètres, dont nous parlerons en détail.

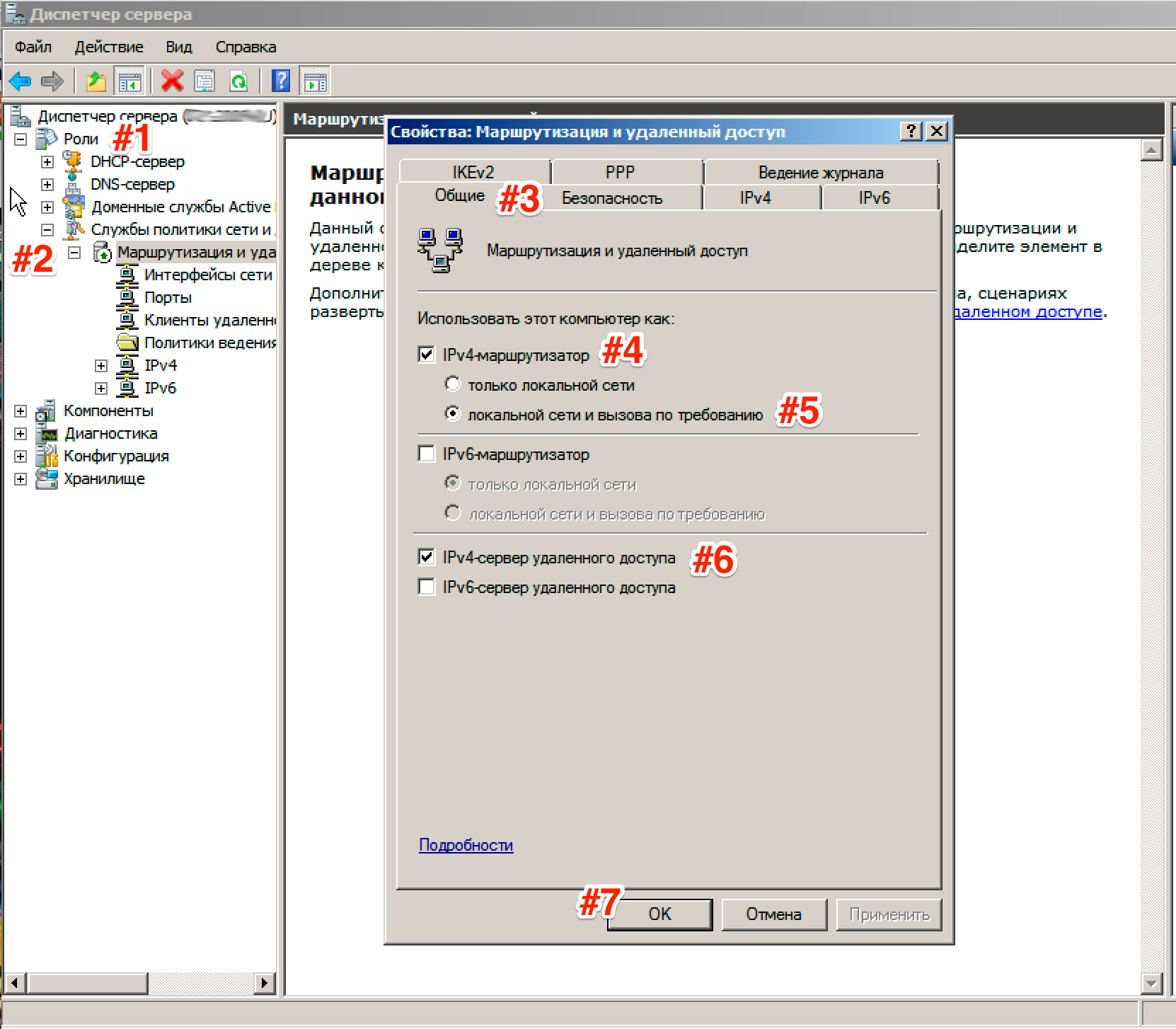

Allez dans le gestionnaire de serveur : Rôles -Routage et accès distant, faites un clic droit sur ce rôle et sélectionnez Propriétés, sur l'onglet Général Cochez les cases Routeur IPv4, choisir LAN et appel à la demande, et Serveur IPv4 d'accès à distance:

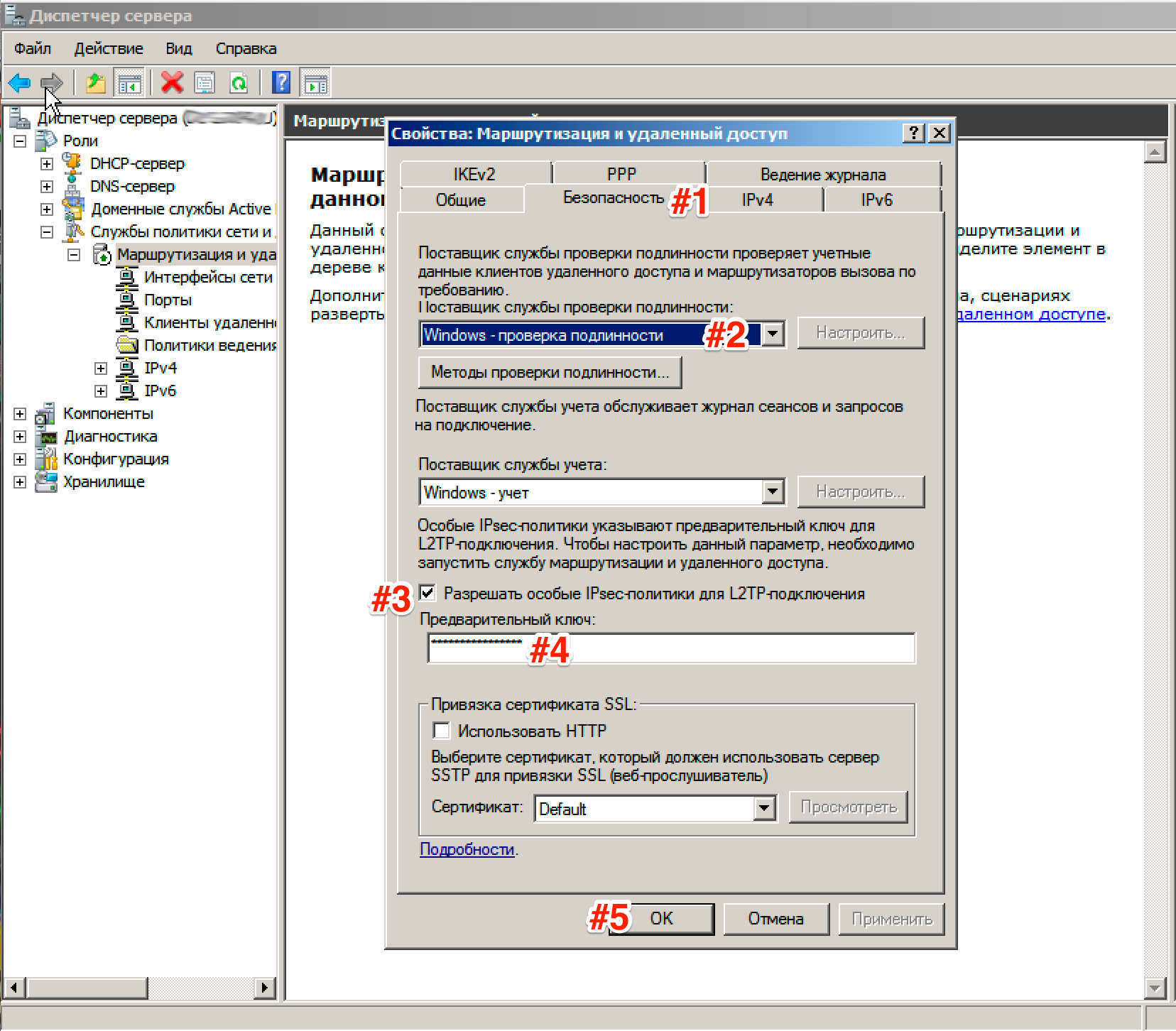

Maintenant, nous devons entrer la clé pré-partagée. Aller à l'onglet Sécurité et sur le terrain Autoriser des politiques IPSec spécifiques pour la connexion L2TP cochez la case et entrez votre clé. ( À propos de la clé. Vous pouvez y saisir une combinaison arbitraire de lettres et de chiffres.Le principe principal est que plus la combinaison est complexe, plus elle est sûre et mémorisez ou écrivez cette combinaison, nous en aurons toujours besoin.) Dans l'onglet Fournisseur de services d'authentification sélectionner Fenêtres - Authentification.

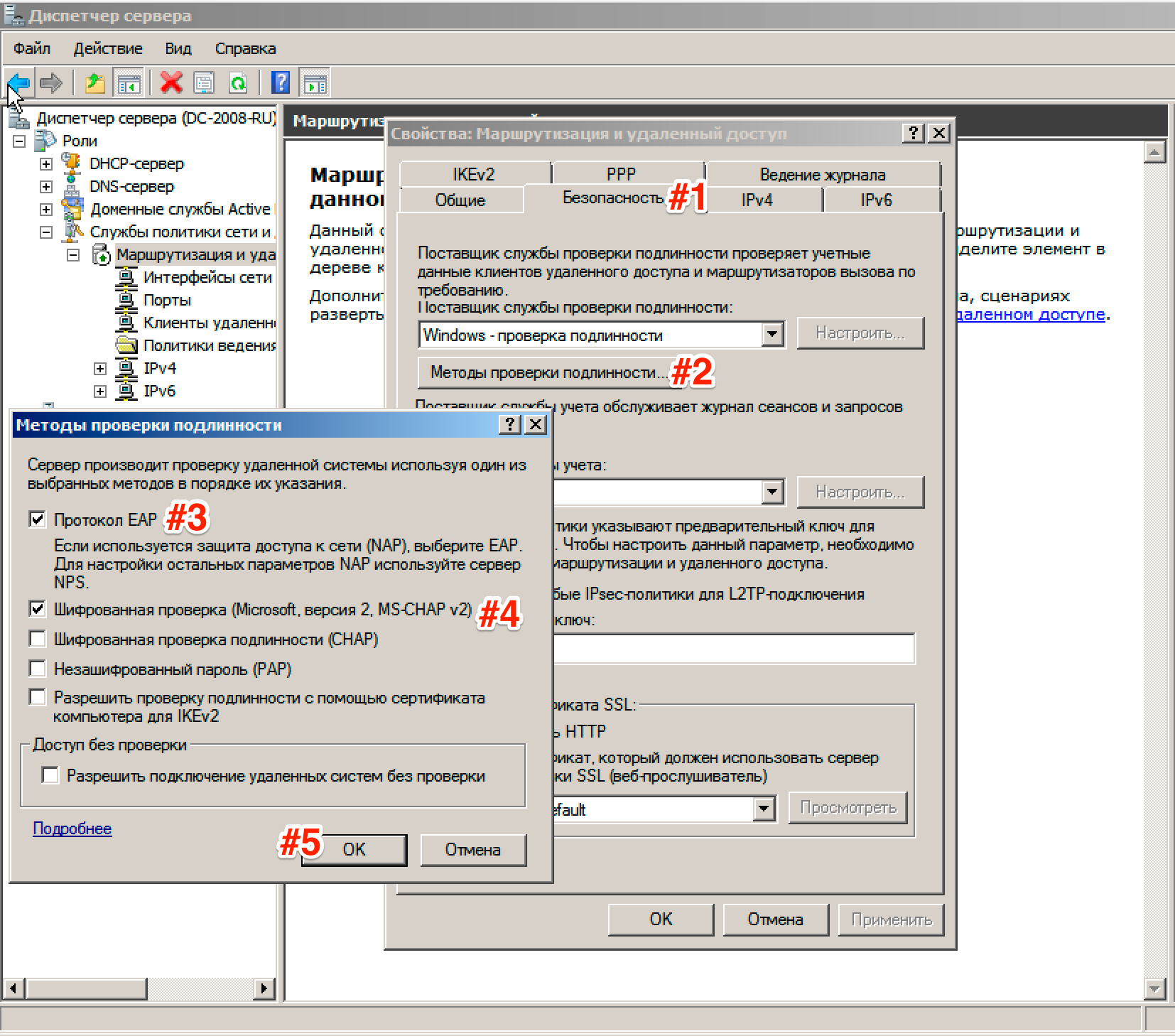

Maintenant, nous devons mettre en place Sécurité de connexion. Pour cela, rendez-vous dans l'onglet Sécurité et choisissez Méthodes d'authentification, cochez la Protocole EAP et Vérification chiffrée (Microsoft v2, MS-CHAP v2):

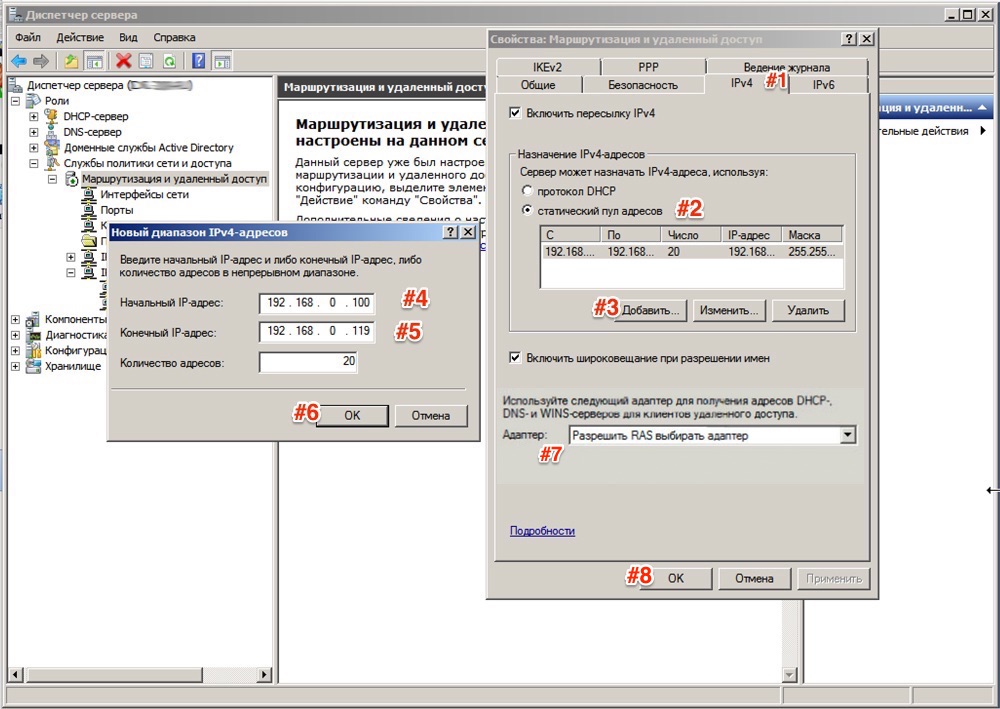

Allez ensuite dans l'onglet IPv4, où nous spécifions quelle interface acceptera les connexions VPN ainsi que la mise en place d'un pool d'adresses délivrées aux clients VPN L2TP languette IPv4 (Interface définie sur Autoriser RAS à sélectionner l'adaptateur):

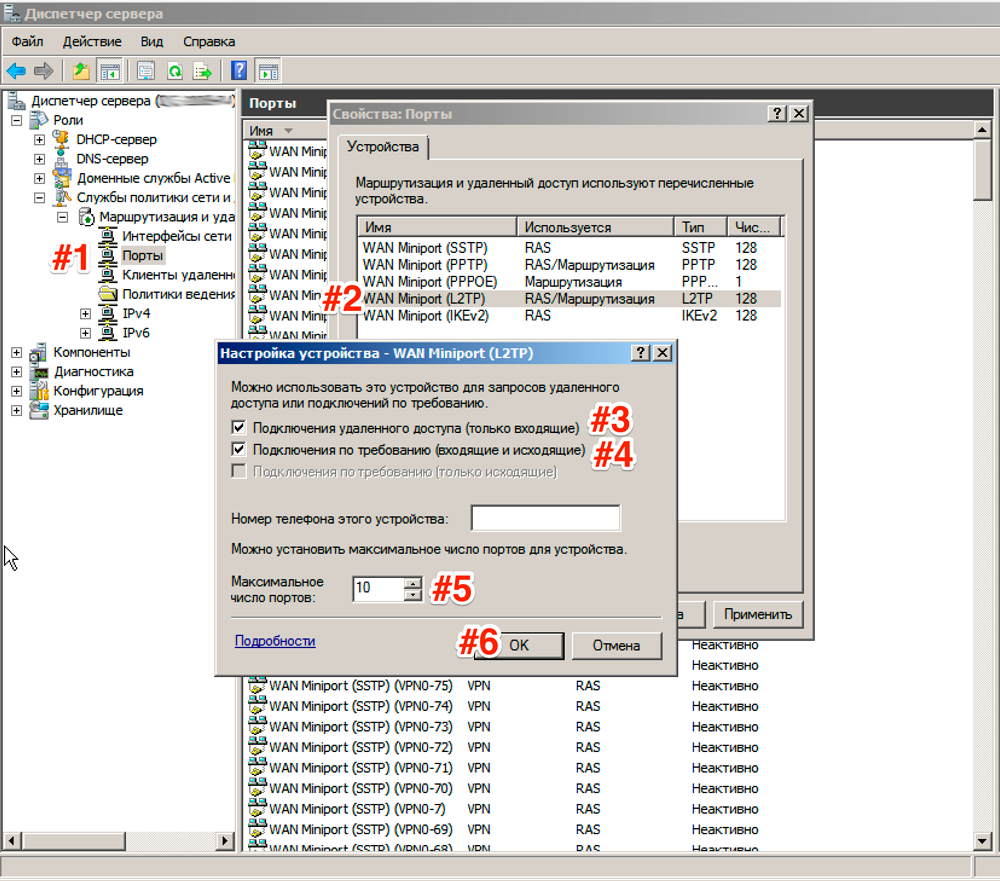

Passons maintenant à l'onglet qui apparaît Ports, clic droit et Propriétés, choisissez la connexion L2TP et appuyez sur Régler, dans une nouvelle fenêtre mettre Connexion commutée (entrante uniquement) et Connexion à la demande (entrant et sortant) et définissez le nombre maximal de ports, le nombre de ports doit correspondre ou dépasser le nombre attendu de clients. Il est préférable de désactiver les protocoles inutilisés en décochant les deux cases dans leurs propriétés.

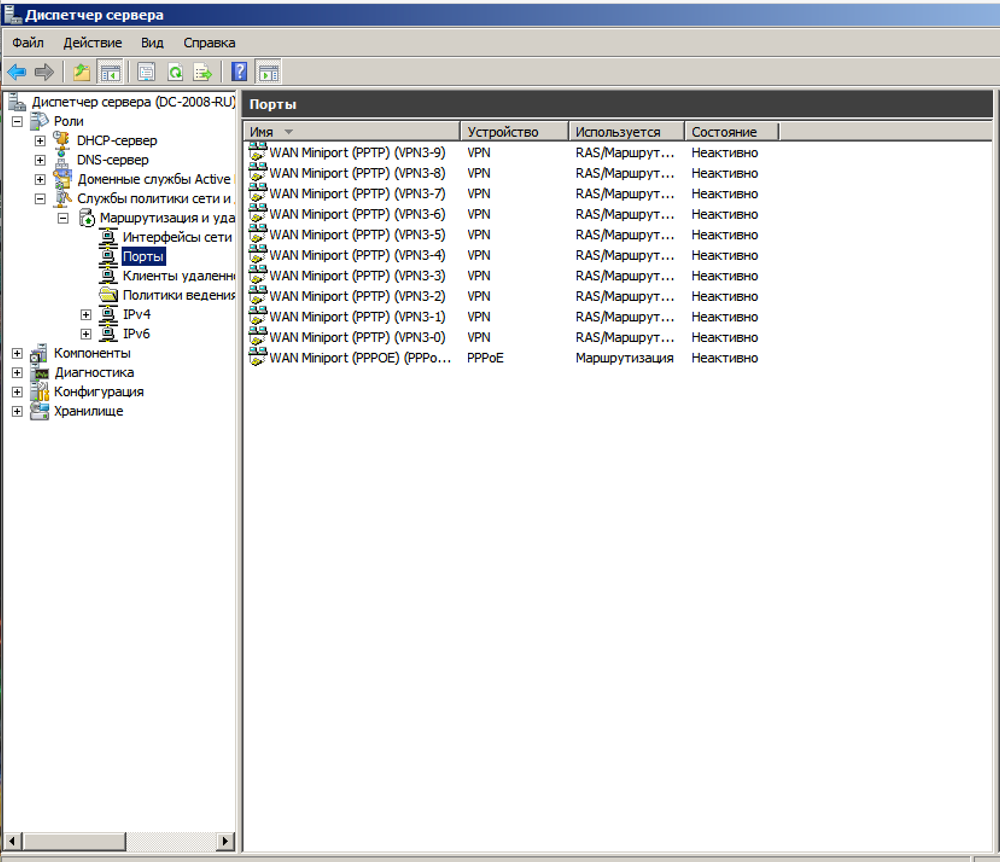

Par conséquent, seuls les ports dont vous avez besoin dans le nombre que vous avez spécifié doivent rester dans votre liste de ports.

Ceci termine la configuration du serveur. Il ne reste plus qu'à permettre aux utilisateurs de se connecter au serveur. Allez dans le gestionnaire de serveur : Configuration - Utilisateurs et groupes locaux - Utilisateurs -Sélectionnez l'utilisateur et clic droit - Propriétés. Sur l'onglet Les appels entrants - Droits d'accès au réseau exposer Permettre l'accès. (Si votre serveur exécute Active Directory, les paramètres doivent être entrés dans le composant logiciel enfichable approprié)

Et n'oubliez pas de changer de port sur votre routeur, ainsi que de les ouvrir dans votre pare-feu :

- IKE - Port UDP 500 (Recevoir\Envoyer)

- L2TP - Port UDP 1701 (Recevoir/Envoyer)

- IPSec ESP - Port UDP 50 (réception/envoi)

- IPSec NAT-T - Port UDP 4500 (Recevoir/Envoyer)