Протокол L2TP є кращим для побудови VPN-мереж, ніж PPTP, в основному це стосується безпеки та вищої доступності, завдяки тому, що для каналів даних та управління використовується одна UDP-сесія. Сьогодні ми розглянемо налаштування L2TP VPN-сервера на платформі Windows Server 2008 R2.

PPTP

Протокол тунелювання точка-точка (Point-to-Point Tunneling Protocol) – це протокол, винайдений Microsoft для організації VPN через мережі комутованого доступу. PPTP є стандартним протоколом для побудови VPN вже багато років. Це лише VPN-протокол і він спирається на різні методи автентифікації для забезпечення безпеки (найчастіше використовується MS-CHAP v.2). Доступний як стандартний протокол майже у всіх операційних системах та пристроях, що підтримують VPN, що дозволяє використовувати його без необхідності встановлення додаткового програмного забезпечення.

Плюси:

- клієнт PPTP вбудований майже у всі операційні системи

- дуже простий у налаштуванні

- працює швидко

Мінуси:

- небезпечний (вразливий протокол аутентифікації MS-CHAP v.2 досі багато де використовується)

L2TP та L2TP/IPsec

Протокол тунелювання 2 рівня (Layer 2 Tunnel Protocol) – це протокол VPN, який сам не забезпечує шифрування і конфіденційність трафіку, що проходить через нього. З цієї причини зазвичай використовується протокол шифрування IPsec для забезпечення безпеки та конфіденційності.

Плюси:

- дуже безпечний

- легко налаштовується

- доступний у сучасних операційних системах

Мінуси:

- працює повільніше, ніж OpenVPN

- може знадобитися додаткове налаштування роутера

І так повернемося до налаштувань, для розгортання VPN L2TP-серверами будемо використовувати Windows Server 2008 R2, проте все сказане, з невеликими поправками, буде справедливим і для інших версій Windows Server.

Нам буде потрібна встановлена роль , яка повинна містити як це зробити ми докладно описували у попередній статті де ми піднімали PPTP VPN,тому описувати цей процес ще раз не бачу сенсу, далі ми вважатимемо що роль Служби політики мережі та доступуу вас вже встановлена і містить Служби маршрутизації та віддаленого доступу. Взагалі розгортання VPN L2TP-серверадуже схоже на розгортання PPTP VPN, за винятком кількох налаштувань про які ми й поговоримо докладно.

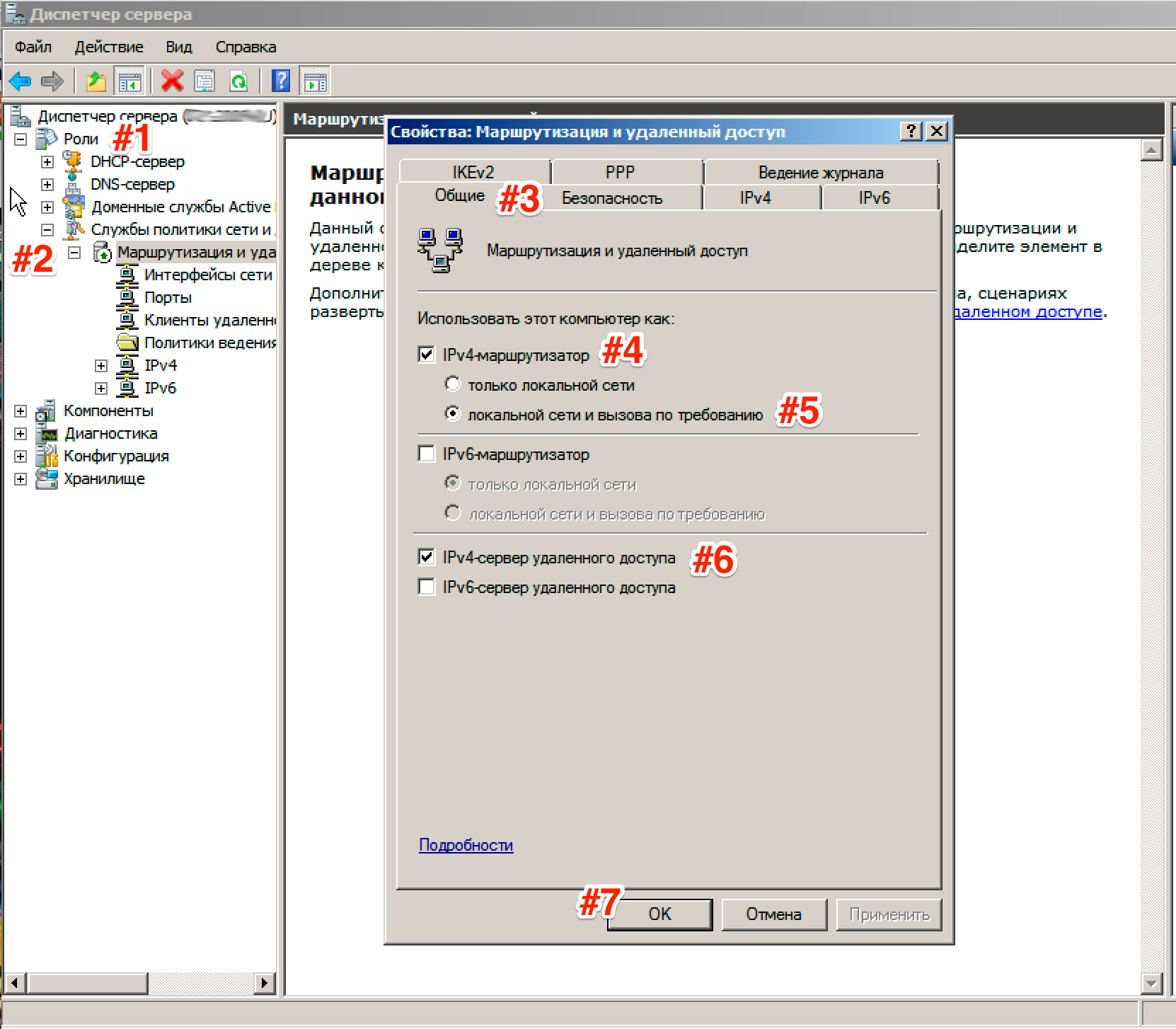

Переходимо в Диспетчер сервера: Ролі -Маршрутизація та віддалений доступ, клацаємо по цій ролі правою кнопкою миші та вибираємо Властивості, на вкладці Загальніставимо галочку у полях IPv4-маршрутизатор, вибираємо локальної мережі та виклику на вимогу, і IPv4-сервер віддаленого доступу:

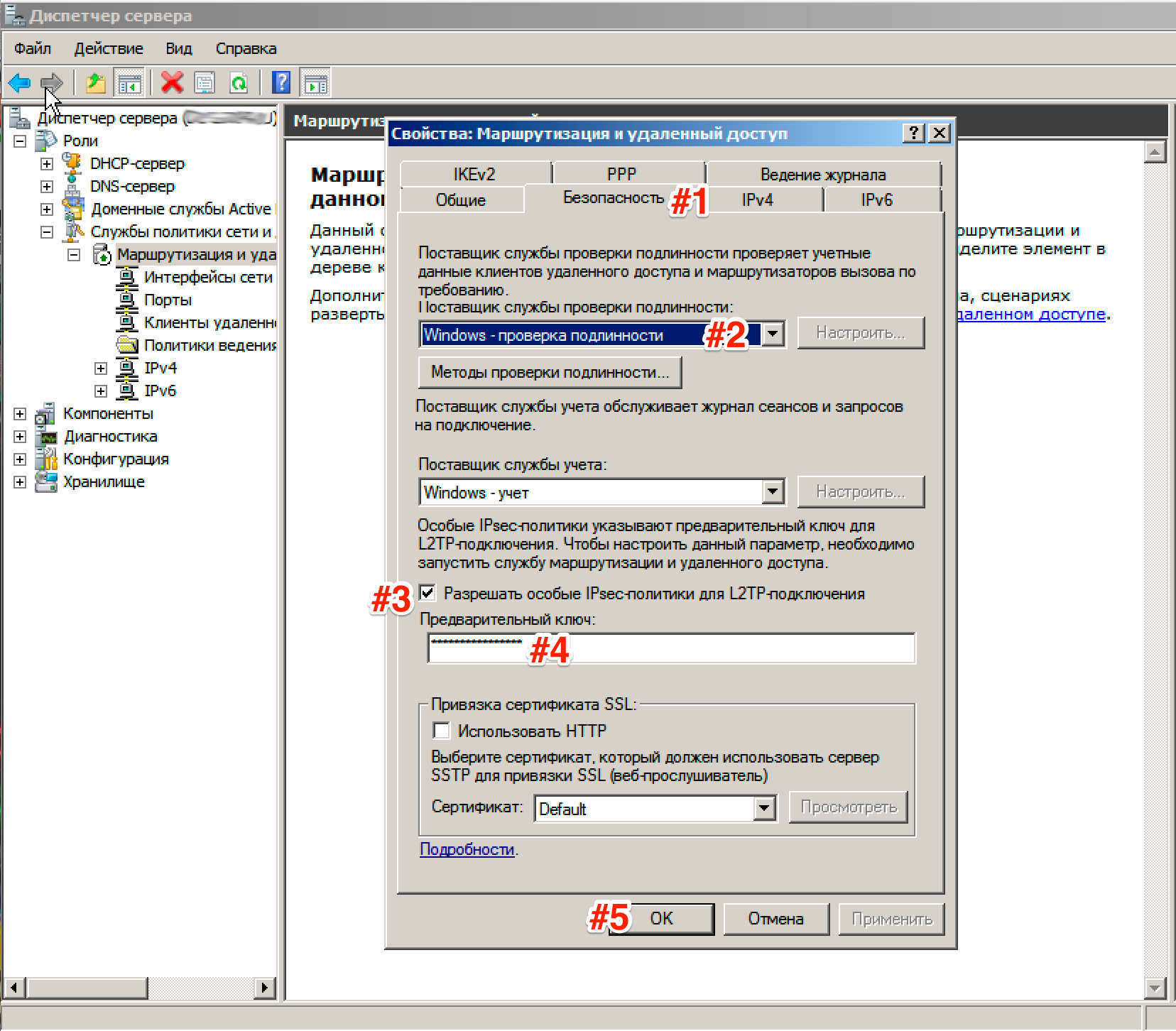

Тепер нам необхідно запровадити попередній ключ. Переходимо на вкладку Безпекаі в полі Дозволити спеціальні IPSec-політики для L2TP-підключенняпоставте галочку та введіть Ваш ключ. ( Щодо ключа. Ви можете ввести туди довільну комбінацію літер і цифр.) У вкладці Постачальник служби автентифікаціїОберіть Windows - автентифікація.

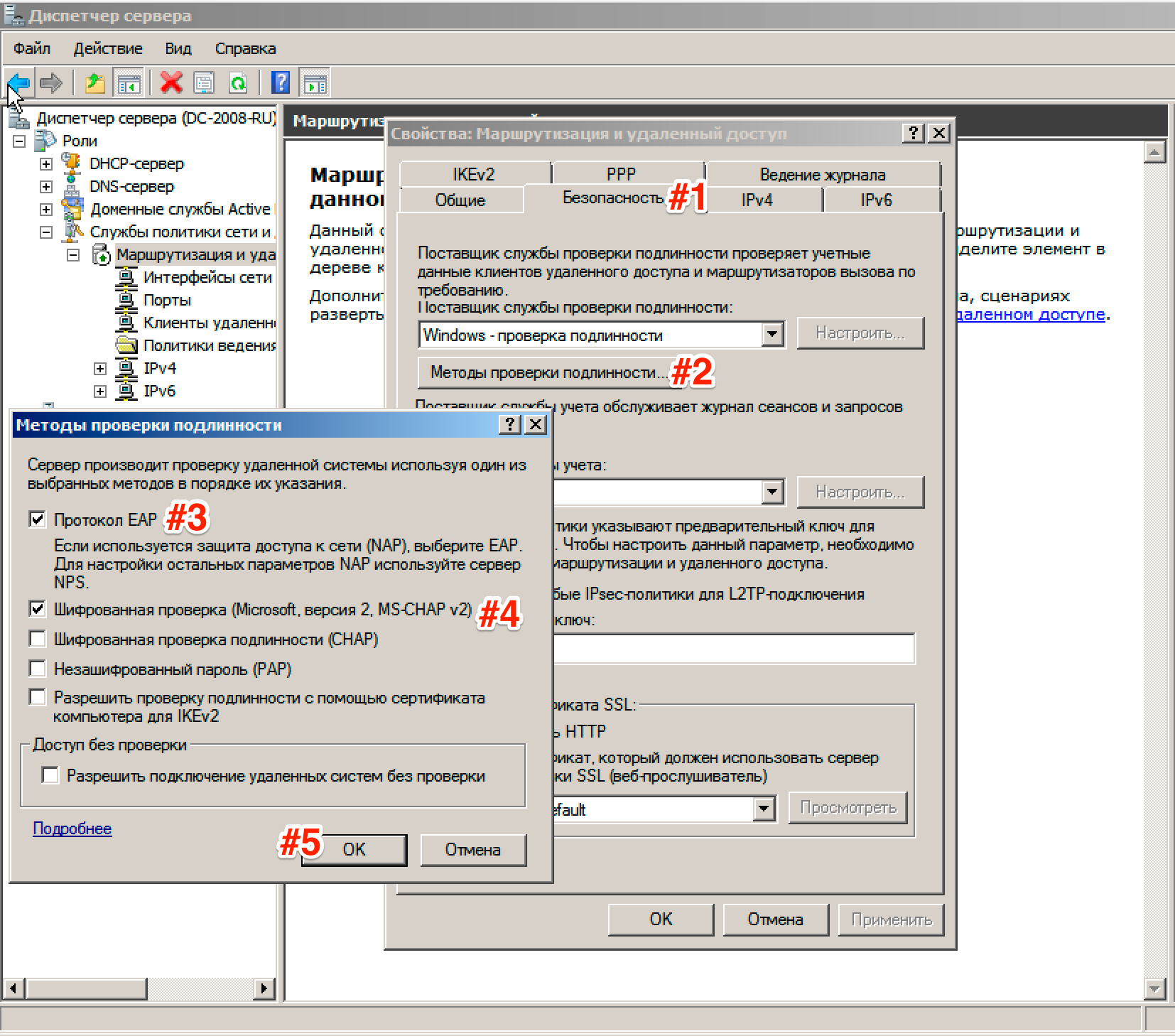

Тепер нам необхідно налаштувати Безпека підключень. Для цього перейдемо на вкладку Безпекаі виберемо Методи автентифікації, поставте галочки на Протокол EAPі Шифрована перевірка (Microsoft, версія 2, MS-CHAP v2):

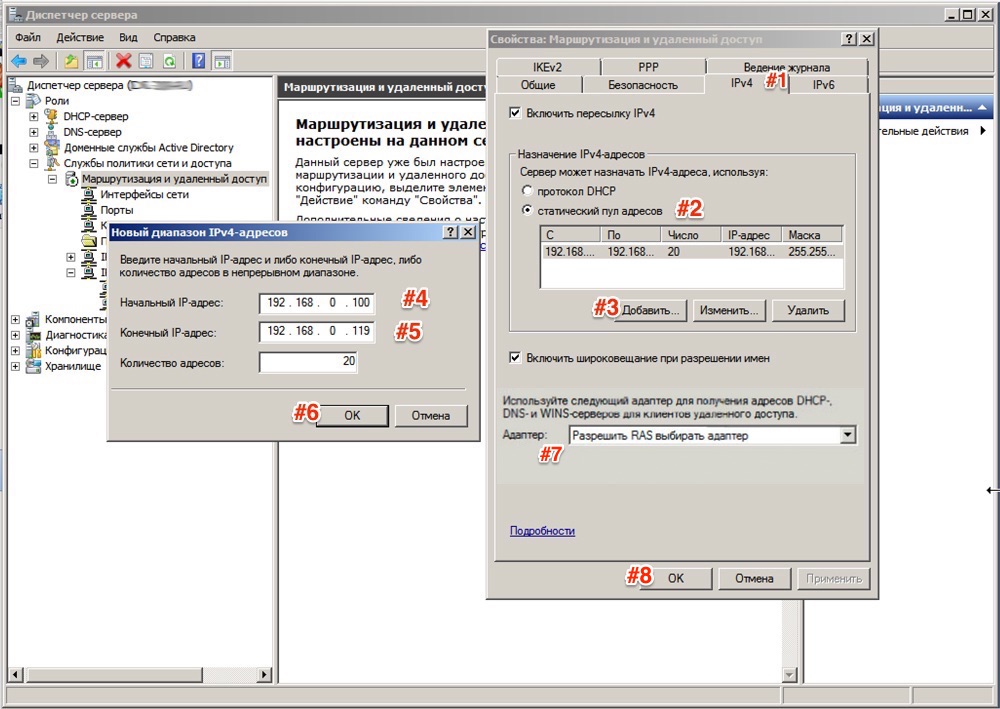

Далі перейдемо на вкладку IPv4, там вкажемо який інтерфейс прийматиме підключення VPNа також налаштуємо пул видаваних адрес клієнтам L2TP VPNна вкладці IPv4 (Виставте інтерфейсом Дозволити RAS вибирати адаптер):

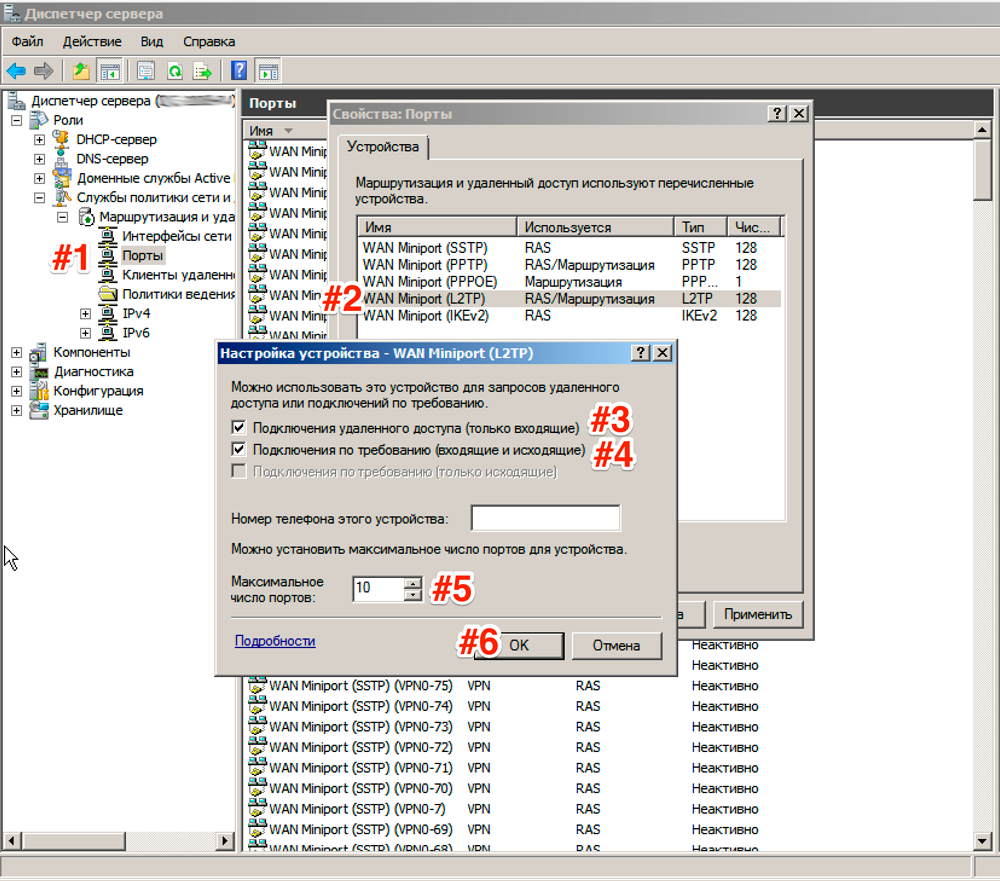

Тепер перейдемо на вкладку, що з'явилася Порти, натиснемо правою кнопкою миші та Властивості, виберемо підключення L2TPі натиснемо Налаштувати, у новому вікні виставимо Підключення віддаленого доступу (тільки вхідні)і Підключення на вимогу (вхідні та вихідні)і виставимо максимальну кількість портів, число портів має відповідати чи перевищувати передбачувану кількість клієнтів. Невикористовувані протоколи краще відключити, прибравши в їхніх властивостях обидві галочки.

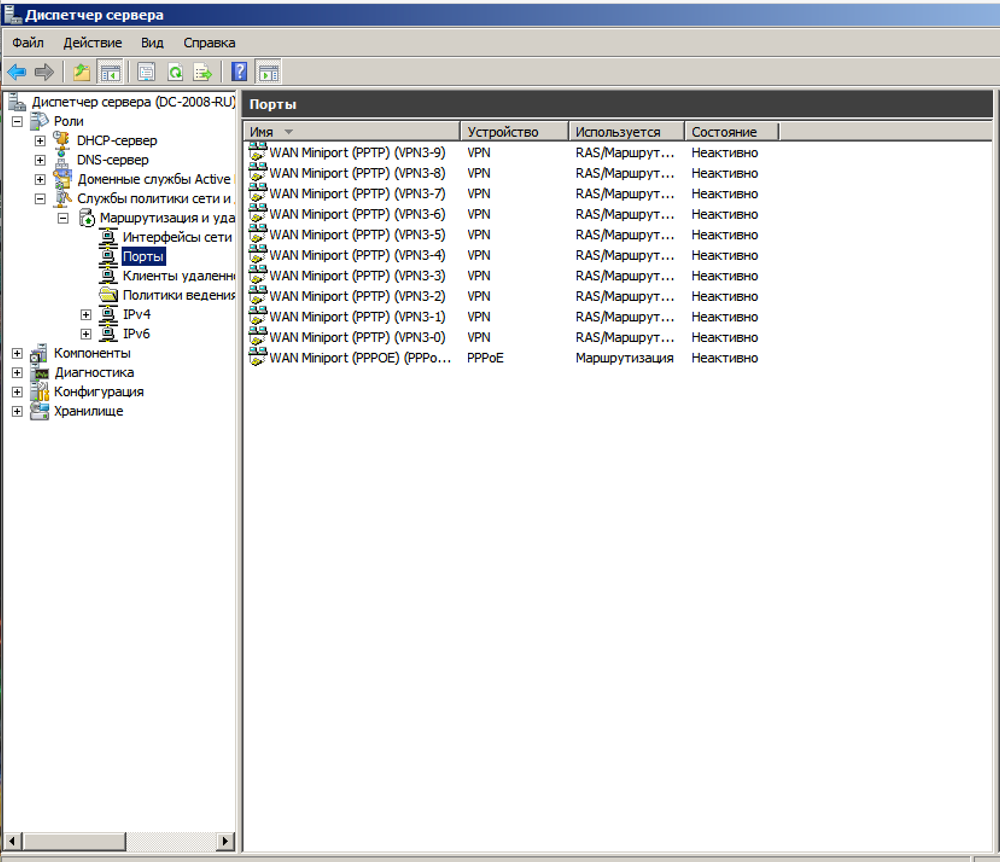

У результаті в списку портів повинні залишитися тільки потрібні вам порти в зазначеній вами кількості.

На цьому налаштування сервера закінчено. Залишилося лише дозволити користувачам підключитися до сервера. Перейдіть в Диспетчер сервера: Конфігурація - Локальні користувачі та групи - Користувачі -Виберіть користувачаі натисніть правою кнопкою миші - Властивості. На вкладці Вхідні дзвінки - Права доступу до мережівиставте Дозволити доступ. (Якщо сервер працює під керуванням Active Directory, то налаштування необхідно вводити у відповідному оснащенні)

І не забудьте на Вашому маршрутизаторі перекинути порти, а також відкрити з Вашого Firewall:

- IKE - UDP порт 500 (Прийом\Відправка)

- L2TP - UDP порт 1701 (Прийом\Відправка)

- IPSec ESP - UDP порт 50 (Прийом\Відправка)

- IPSec NAT-T - UDP порт 4500 (Прийом\Надсилання)